Hackers usam API do Telegram para espalhar malware que permite controlar dispositivos remotamente

Tecmundo

Um grupo de cibercriminosos supostamente russos está usando o Telegram como mecanismo de comando e controle para implantar malware em dispositivos das vítimas, conforme revelou a empresa de soluções de segurança na nuvem Netskope, na sexta-feira (14). O método dificulta a detecção dos invasores.

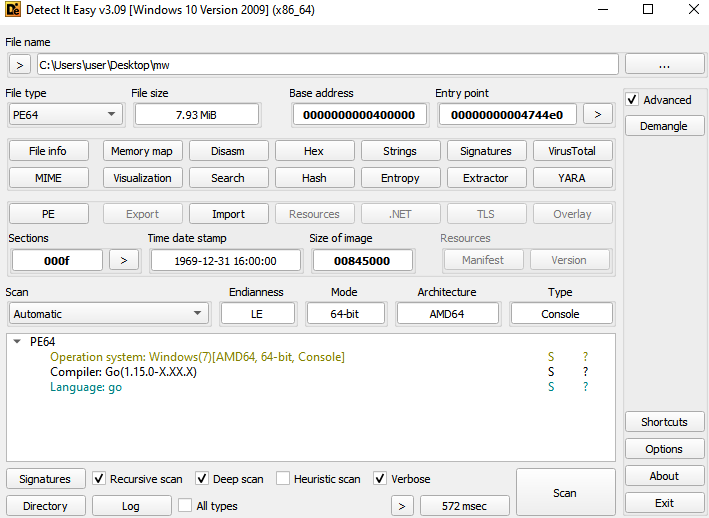

Desenvolvido com a linguagem de programação Golang, o arquivo malicioso age como um backdoor após ser executado pela primeira vez, de acordo com o relatório. A partir daí, ele consegue verificar se está sendo rodado em um local e nome de arquivo específicos, copiando a si mesmo para a área designada em caso contrário.

Explorando uma biblioteca de código aberto que permite a interação com a API do Telegram Bot, o malware se conecta a um chat gerenciado pelos cibercriminosos em busca de novas instruções. Ele possui suporte a quatro comandos, mas somente três estão implementados no momento.

Por meio deles, a ameaça virtual pode executar comandos via PowerShell, reiniciar-se e se autodestruir, encerrando o processo. Todas essas saídas são transmitidas de volta para o chat no app de mensagens, com as instruções enviadas em russo dando pistas sobre a origem dos responsáveis pela exploração.

Novos desafios de segurança

A exploração de soluções baseadas na nuvem para atividades maliciosas representa novos desafios de segurança, uma vez que essas plataformas são fáceis de usar, ao mesmo tempo em que dificultam o monitoramento dos cibercriminosos, conforme o relatório. GitHub, OneDrive e Dropbox também podem ser utilizados da mesma maneira que o Telegram nesse tipo de ação.

Um dos principais desafios está em “diferenciar o que é um usuário normal usando uma API e o que é uma comunicação C2”, como explicou o pesquisador de segurança da Netskope, Leonardo Fróes, em comunicado. Ele se refere ao mecanismo de comunicação de comando e controle por meio do mensageiro.

Para se proteger de explorações maliciosas do Telegram e outros apps, é importante manter um antivírus confiável e atualizado em seus dispositivos, como recomenda a empresa. Tal ferramenta pode detectar e bloquear ameaças como os arquivos executáveis compilados em Golang usados nesta campanha.

Continue se atualizando sobre segurança no TecMundo, lendo mais sobre a possibilidade de hackear emojis para ocultar dados e mensagens.